どーもー!Xイノベーション本部 ソフトウェアデザインセンター セキュリティグループの福山です。

本記事は電通国際情報サービス Advent Calendar 2023 6日目の記事となります。

念願だったAWS re:Invent現地参戦、ついに実現しました!

本レポートでは、セキュリティ関連のセッションに絞って紹介したいと思います。

re:Inventとは

年に一度米国ラスベガスで開催される、AWS主催のIT業界最大規模のイベントです。

今年は日本から1000人以上、全体の参加者は約4〜5万人とのことで、規模の大きさがわかるかと思います。

re:Invent自体は2000以上のセッションが用意されているのと、AWSやスポンサーと交流できるEXPOが主な内容です。

セッション内容

Builders' Session

Builders' Sessionとは、少人数のグループで実際に手を動かしながら学んでいくタイプのセッションで、所要時間は1時間程度です。

各テーブルにAWSエキスパートがついており、気軽に質問できるのが特徴です。

参加したBuilders' Sessionのうち、1つ紹介します。

セッション名:Patch it up: Building a vulnerability management solution

セッション概要:

With thousands of new common vulnerabilities and exposures discovered every month, organizations can find it challenging to keep on top of their security using traditional, on-premises patching solutions. And the shift to containers and serverless can seem complex in an already diverse IT environment. Join this builders’ session to take a deep dive into patch management across a hybrid landscape with scenarios played out for containers, serverless, and virtual machines using AWS services. You must bring your laptop to participate.

- 複数タイプのリソースを脆弱性管理する方法を学ぶ。

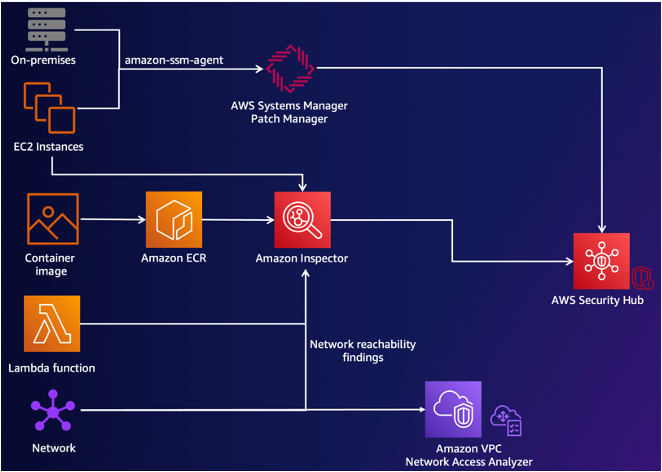

- Cloud9上でCDKの実行環境を構築して実行し、下図のような脆弱性管理の仕組みを構築していく。

- ここでの脆弱性管理というのは、パッケージの脆弱性、コードの脆弱性、ネットワーク構成の脆弱性を指している。

- リソース別に、EC2、ECR、Lambda、ネットワークはAmazon Inspectorで検出し、オンプレサーバはAWS Systems Manager Patch Managerで検出する。それらのFindingsをSecurity Hubに集約する。

- Amazon Inspectorは検知までとなるが、AWS Systems Manager Patch Managerは検知後のパッチ適用まで自動化することも可能。

感想

複数種類のリソースの脆弱性管理をするのは大変ですが、オンプレサーバ+AWSリソースに限れば、Inspector、Patch Manager、Security Hubでここまでカバーできるんだと知りました。

しかもこれらをCloud9で構築できるから素晴らしいですね。

なお、Patch Mangerによるパッチ適用の自動化に関しては、いきなり本番で実行するのではなく、検証環境を用意して一度試してみた方がよさそうです。

あとは思いつき(要望)ですが、ソフトウェア名とバージョンを手動入力するとCPE(Common Platform Enumeration)が登録され、Inspector等でスキャンができるような機能があれば、管理の幅がさらに広がって最高なんだけどなぁ〜と思ったりしました。

さて、今回参加してみたBuilders' Sessionですが、それとは別で予約がすぐ埋まる人気セッションタイプの一つにWorkshopというものがあります。

WorkshopはBuilders' Sessionの長時間コースという位置付けになります。

Builder's SessionやWorkshopは現地でしか体験できないものなので、ぜひやっておくべきものだと思います。

Chalk Talk

Chalk Talkは対話型のセッションです。後日オンラインで視聴できるBreakout Session同様、基本はAWS側で講演を進めていきますが、参加者側から任意のタイミングで質問できます。そのため、Breakout Sessionより参加人数が制限されています。また、オンライン視聴では参加者からの質問が音声に含まれませんので、全て聞くには現地に参加するしかありません。

参加したChalk Talkのうち、1つを紹介します。

セッション名:How to automate incident response with AWS security services & AI/ML

セッション概要:

In this chalk talk, explore how generative AI and machine learning can be used alongside key AWS security services to enrich security analytics and automate incident response for security teams, helping to reduce the time to respond to security incidents and improve the developer experience.

- 顧客から頻繁に話題にあがるのは、インシデント対応フローを自動化したいということ。

- 検出を高速化するために生成AIを活用している。

- Amazon BedrockはVPCエンドポイントを介してデータをプライベートに保てる。

- LLMをカスタマイズしたり、組織内のさまざまな状況で独自のLLMを構築する必要がある場合にはAmazon Sage Makerを使用できる。

- ここにいる皆さんがよく知っているであろうGuardDuty は2000のTOP AWSカスタマーのうち90%以上が利用している。

- GuardDutyはECSランタイムモニタリング、EC2ランタイムモニタリングをサポートし、さらに多くのデータソースを収集できるようになった。コントロールプレーンのログを側面からでなく、リソース上のデータを実際に確認し、脅威インテリジェンスを使用した機械学習や、分析ユースケースを使用したさまざまな手段も実行する。

- Amazon Detectiveは馴染みのない方もいるかもしれないが、主にGuardDutyの検出結果を調査するのに役立つサービス。

- Amazon Detectiveはバックエンドにグラフデータベースを利用しており、リソースと環境間の関係を作成する。

- MITRE ATT&CKのような攻撃フレームワークに基づいて調査結果をグループ化し、要約を表示する機能をリリースした(Amazon Detective finding group summaries)。我々はこの機能をいち早く提供したかった。

- Amazon Inspectorはソフトウェアの脆弱性管理にフォーカスしたサービス。

- 発表されたLambdaコードスキャンでは、コードの脆弱性を見つけ、修正方針、もしくは修正方針を盛り込んだ新たなコードが表示されるようになった。

- AWS GenAI Chatbotを使用することで、例えば現在のsecurity findingsに適用するための自環境でのIAM戦略であったり、セキュリティ対策の優先度を教えてくれる。

- Amazon Qはマネージドサービスであり、カスタマイズができない。インシデントレスポンスではAWS GenAI Chatbotが選択肢となる。

- 最後にしっかりre:Inforceを宣伝する。

感想

今回、セキュリティ系サービスの中でも特にDetectiveのアップデートは多かったと思います。

ただし、Detectiveを有効活用している事例をあまり聞かないので、まだ浸透はしておらず、これから来るんだろうなといった印象を受けました。

また、インシデント対応における生成AIの活用については、発表のあったAmazon Qではなく、AWS GenAI Chatbotを活用するという点は発見でした。初見だったため一度試してみようかなと思います。

さて、今回参加してみたChalk Talkですが、スピーカーが話している最中に、質問がバンバン飛び交うようなセッションは、日本ではあまり体験できないんじゃないかと思い、刺激を受けました。あのバイタリティを見習いたいものです。

現地に行かれる場合はぜひ参加してみるといいと思います!

最後に

今年は生成AIが大きなテーマとなった印象を受け、セキュリティにも生成AI活用の波がきていることを身をもって感じました。

また、同じセキュリティ関連のセッションに、業務でセキュリティに携わっている日本人の方も参加されており、セッション後にコミュニケーションを取ることができたことも収穫の1つでした。

来年も現地に行けるといいなあ〜。と余韻に浸りながら、今年の締め括りにしたいと思います。

最後まで読んでいただき、ありがとうございました!

執筆:@fukuyama.kenta、レビュー:@yamashita.tsuyoshi

(Shodoで執筆されました)